Ataki hakerów, wymuszenia okupu i włamania sponsorowane przez rządy i organizacje przestępcze dzisiaj ograniczają się zwykle do okradania kont bankowych albo wycieku niewygodnych maili i zdjęć. Jutro jednak zaczną realnie zagrażać fizycznemu bezpieczeństwu ludzi, miast i krajów.

50 milionów dolarów – tyle zażądali hakerzy od jednej z najwyżej wycenianych firm na świecie, saudyjskiego koncernu Aramco Oil. Na początku tego roku z systemów firmy wykradziono około jednego terabajta danych. Gdyby firma nie spełniła żądania, dane miały być stopniowo upubliczniane. Grupa określająca siebie mianem ZeroX twierdzi, że w wykradzionych od firmy współpracującej z Aramco danych znajdują się dowody na liczne przestępstwa i defraudacje, za którymi miał stać koncern – a tym samym saudyjskie rody książęce. Przede wszystkim jednak w owym terabajcie danych mają się znajdować dane osobowe i zdjęcia ponad 14 tys. pracowników Aramco, dane dotyczące instalacji przemysłowych, używanych technologii, poziomów produkcji, struktury organizacyjnej oraz numery telefonów i hasła do sieci Wi-Fi.

Kilka miesięcy wcześniej miał miejsce groźniejszy atak, na rurociąg Colonial Pipeline. 7 maja pracownik rurociągu otrzymał z anonimowego konta żądanie przekazania okupu. W przypadku jego niespełnienia rurociąg miał być sukcesywnie uszkadzany.

Colonial Pipeline to system przesyłowy rozciągający się na niemal 10 tys. km, od Teksasu po Waszyngton, który transportuje ropę naftową na gęsto zaludnione i silnie zurbanizowane Wschodnie Wybrzeże. 45 proc. zużywanych tam paliw kopalnych tłoczonych jest właśnie tym rurociągiem. Podczas prawie 70 lat eksploatacji nie wyłączono go ani razu. Tymczasem między 7 a 13 maja rurociąg nie działał – Ameryka, kraj uzależniony od ropy naftowej jak mało który, musiała polegać na swoich rezerwach strategicznych. Prezydent Biden skierował ostrzeżenie pod adresem Rosji, która – według śledczych – stała za atakiem. Jen Psaki, rzeczniczka prasowa, dała do zrozumienia, że akty agresji cybernetycznej na infrastrukturę krytyczną będą przez Amerykę traktowane dokładnie tak samo jak agresja militarna.

To tylko wierzchołek góry lodowej. Ataki tego typu rzadko wychodzą na światło dzienne. Ofiary albo spełniają żądania, albo też wynajętym specjalistom udaje się usunąć ryzyko bez zapłacenia okupu. Tak było w gminie Kościerzyna, gdzie w 2019 roku wirus zaszyfrował dyski i wyświetlił komunikat z żądaniem okupu. Uznany polski specjalista do spraw cyberbezpieczeństwa Maciej Kotowicz, wspierany przez specjalistów z Kaspersky Lab, wygenerował ponownie klucze, które posłużyły do szyfrowania. Przytomni urzędnicy z Kościerzyny na szczęście nie zrobili tego, co na ogół robią zwykli użytkownicy: nie zresetowali komputera, nie zapłacili okupu i natychmiast wezwali pomoc.

Włamania, phishing i wyłudzenia

To tylko trzy przykłady historii z hakowaniem, wymuszaniem okupu oraz tzw. ransomware. Kaseya, firma badawcza zajmująca się bezpieczeństwem danych i systemów informatycznych, szacuje roczną liczbę takich ataków na 800–1500. Niewiele z tych historii trafia do mediów, ponieważ firmy uważają, że upublicznienie sprawy zaszkodzi im bardziej niż zapłacenie żądanej kwoty. W rezultacie szacuje się, co czwarta firma płaci. Zrobił to częściowo Colonial Pipeline, zrobiła to firma Garmin (producent urządzeń naręcznych i profesjonalnych urządzeń do nawigacji, m.in. lotniczej i morskiej). Największy szacowany okup to prawdopodobnie 40 milionów dolarów – tyle miał zapłacić amerykański ubezpieczyciel, CNA Financial.

czytaj także

Hakerzy mogą „włamywać się” do systemów firmy, korzystając ze słabych zabezpieczeń tych systemów. W przypadku Colonial Pipeline furtką było stare, nieużywane konto techniczne. Jeden z pracowników prawdopodobnie używał tego samego hasła do kilku systemów. Po jego odgadnięciu lub złamaniu hakerzy dostali się do sieci mikrokontrolerów urządzeń przesyłowych (tzw. SCADA) i uzyskali nad nimi kontrolę. W tej sytuacji jedyną możliwością jej odzyskania było zatrzymanie całego rurociągu oraz sukcesywne przywrócenie kontroli nad każdym z urządzeń sterujących.

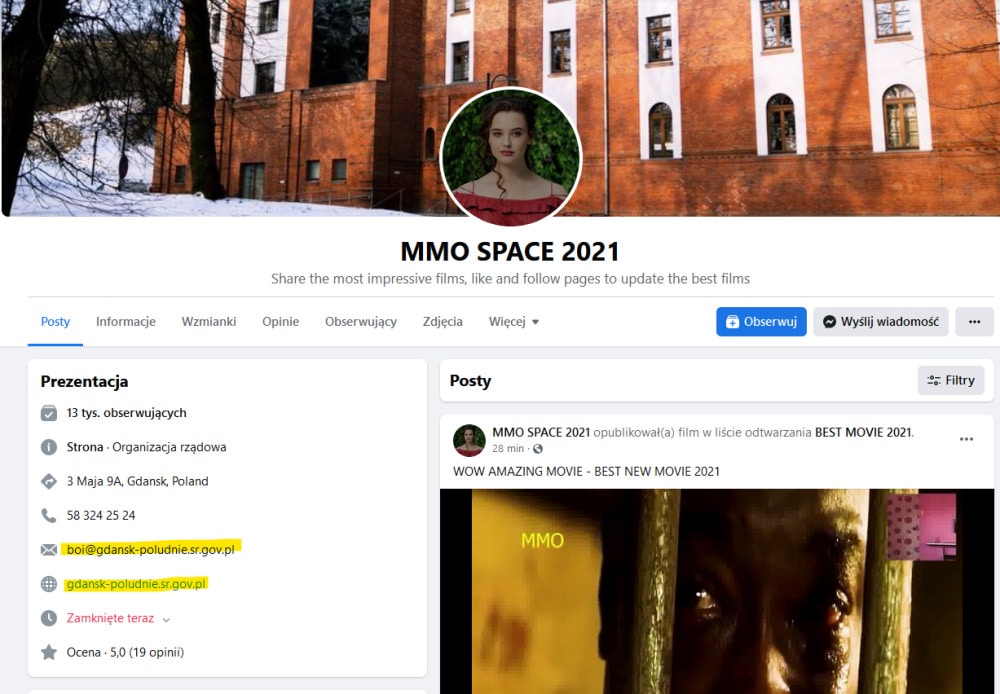

Najczęściej „wejściem” do systemów jest człowiek – jego niefrasobliwość, brak wiedzy, naiwność albo lekceważący stosunek do bezpieczeństwa. Najpopularniejszym atakiem jest phishing. Haker podsyła spreparowaną wiadomość, która wygląda na wiarygodną i wymagającą natychmiastowej reakcji. Klika na podstawiony link, ofiara klika, wpisuje hasło – i jest po wszystkim. Haker natychmiast wchodzi, zmienia hasło na znane tylko sobie – i od tego momentu kontroluje konto. W chwili pisania tego artykułu profil facebookowy Sądu Rejonowego Gdańsk-Południe nazywa się „MMO Space 2021”, serwuje pełne wersje filmów, a ze zdjęcia profilowego patrzy atrakcyjna modelka. I tylko zdjęcie w tle, nazwa i adres strony pokazują, że kiedyś był tu sąd.

Agent na posiedzeniu Rady Ministrów

Jednak największa afera ostatnich miesięcy to oczywiście wyciek maili ze skrzynki ministra Dworczyka. Siatka hakerska uzyskała dostęp do archiwum poczty elektronicznej jednego z najbliższych współpracowników premiera. Michał Dworczyk korzystał z komercyjnego systemu pocztowego Wirtualnej Polski i nie miał włączonego uwierzytelnienia dwuskładnikowego. A ponieważ używał prostego hasła, które dało się złamać lub odgadnąć, albo stosował to samo hasło w innych serwisach, resztę znamy z mediów.

Smaczku sprawie dodaje fakt, że najwyżsi urzędnicy państwa mają do dyspozycji służbowe skrzynki pocztowe, których bezpieczeństwo jest nadzorowane i monitorowane. Nie korzystają z nich – i można się domyślać dlaczego. Cała infrastruktura rządowa jest kontrolowana przez polskie służby specjalne z Mariuszem Kamińskim na czele, a pośrednio – przez centralę partyjną przy ul. Nowogrodzkiej. Cokolwiek minister Dworczyk czy premier Morawiecki napisaliby w tych skrzynkach, natychmiast stanie się przedmiotem analizy partyjnego centrum dowodzenia. Jak widać, najwyżsi urzędnicy bali się własnego rządu bardziej niż hakerów, bo Michał Dworczyk korzystał z Wirtualnej Polski, a premier Morawiecki z Gmaila.

Kto nas hakuje? Ważniejsze jest to, czego dowiedzieliśmy się o polskim państwie

czytaj także

Jeśli hakerzy z obcego kraju mają pełny dostęp do całej korespondencji mailowej rządu, przypomina to trochę sytuację, w której agent obcych służb siedziałby na każdym posiedzeniu rządu i spokojnie słuchał, o czym jest rozmowa. A także wszystko nagrywał, robił notatki – i odkładał je do archiwum, gdzie analitycy mogliby ocenić ich wartość i zdecydować, kiedy je upublicznić.

Kanał, na którym „Dworczyk leaks” były publikowane w serwisie Telegram, został chwilowo zlikwidowany, ale nie dajmy się zwieść – informacje nie zniknęły, kolejne kanały powstają równie szybko. To nie publikacja treści jest problemem, tylko nieudolność polskiego państwa, które wpuszcza agenta na posiedzenia rządu – bo tak bardzo boi się własnych służb. Można przypuszczać, że to dopiero początek serialu pod tytułem maile Dworczyka. Wiadomości będą się najpewniej ukazywać dalej – a jeśli nie, będzie to świadczyć tylko o fakcie, że rząd dogadał się z hakerami. Czy cena miała charakter finansowy (okup), czy też polityczny (np. stopniowe wyprowadzenie Polski z UE, chociaż bez oficjalnego polexitu), będziemy mogli się jedynie domyślać.

Bezpieczeństwo wszystkiego

W miarę rozwoju technologii informatycznych coraz więcej urządzeń i systemów jest w ten czy inny sposób „inteligentnych”. Niegdyś hasłem zabezpieczaliśmy tylko pocztę elektroniczną albo dostęp do banku. Dzisiaj komponent informatyczny i dostęp do internetu mają coraz częściej urządzenia gospodarstwa domowego (nie tylko telewizor i system audio, ale także lodówka czy odkurzacz). A przede wszystkim – cała infrastruktura. Wodociągi, przepompownie ścieków, sieci energetyczne, systemy nadzoru ruchu, sterowanie koleją. Oraz cały transport – dzisiaj nie tylko samoloty czy pociągi, ale także ciężarówki i samochody osobowe to komputery wyposażone w łączność. Przejmując kontrolę nad nimi, można doprowadzić do wypadku, a nawet do katastrofy komunikacyjnej.

Bezpieczeństwo informatyczne to także bezpieczeństwo instalacji przemysłowych. Dzisiejsze zautomatyzowane linie produkcyjne są całkowicie sterowane przez komputery, a bezpieczeństwo dostaw zapewniają systemy optymalizujące tzw. łańcuchy wartości. W praktyce oznacza to, że wszystko pracuje 24 godziny na dobę, zaś komponenty, surowce i części dostarczane są trybie just-in-time. Kiedy na linii produkcyjnej ekspresów do kawy kończą się śrubki 8 mm, robot podjeżdża i wsypuje nowe – przezornie zamówione kilka tygodni wcześniej w Azji. Awaria instalacji chemicznych może spowodować zagrożenie dla całych obszarów – przypomnijmy katastrofę w Bhopalu, wybuch w Lotosie albo „awarię” irańskich wirówek do Iranu, za które najprawdopodobniej odpowiadał wirus Stuxnet.

Ale nawet zwykłe zaburzenia łańcuchów dostaw mogą mieć daleko idące konsekwencje gospodarcze. Widać było to doskonale, kiedy superkontenerowiec Ever Given stanął na tydzień w poprzek Kanału Sueskiego. Zerwanie ciągłości dostaw i produkcji, luki – a potem spiętrzenia – na portowych pirsach rozlały się po całym świecie. A ceny na chwilę oszalały – zwłaszcza półprzewodników, czemu warto poświęcić osobny artykuł.

Kupujesz grę? Twoje wydatki dopiero się zaczynają. Jak gaming wysysa pieniądze

czytaj także

Atak cyberprzestępców na infrastrukturę przemysłową i transportową spowodowałby więc ogromne straty, a atak na infrastrukturę energetyczną prawdopodobnie pociągnąłby za sobą chaos i ofiary śmiertelne. Książka Blackout Marca Elsberga opisuje taki hipotetyczny scenariusz, ale w praktyce mierzyła się z nim Ukraina – kiedy podczas rosyjskiej inwazji na Krym jej sieć energetyczna była celowo destabilizowana i wyłączana, by jeszcze bardziej pogrążyć kraj w chaosie.

Ataki hakerów, wymuszenia przez ransomware oraz włamania sponsorowane przez rządy i organizacje przestępcze dzisiaj mogą się materializować jako okradanie kont bankowych albo wyciek niewygodnych maili i zdjęć. Jutro jednak zaczną realnie zagrażać fizycznemu bezpieczeństwu ludzi, miast i krajów.

Jak się zabezpieczyć?

Prawdopodobnie nie mamy w posiadaniu informacji równie strategicznych co premier czy jego ministrowie. Mamy natomiast nasz majątek – konta i środki zgromadzone na nich oraz własną reputację. Pytanie „jak się zabezpieczyć” dotyczy nas więc jak najbardziej. Poniżej kilka rad stanowiących syntezę informacji zgromadzonych w serwisach Niebezpiecznik.pl, Sekurak.pl oraz ZaufanaTrzeciaStrona.pl, których lekturę polecam.

- Nie udostępniać nikomu loginów i haseł do systemów.

- Regularnie aktualizować system operacyjny i aplikacje do najnowszych wersji.

- Nie stosować tego samego hasła do kilku serwisów, w tym np. poczty albo banku. Jeśli mamy trudność z zapamiętaniem wielu haseł, skorzystać z menedżera haseł.

- Gdzie się da, włączyć uwierzytelnianie dwuskładnikowe, co najmniej SMS-em, lepiej w aplikacji (np. bankowej), dla najbardziej istotnych dostępów – tzw. kluczem sprzętowym.

- Nie klikać podejrzanych linków przesłanych mailem lub w komunikatorach internetowych, nawet jeśli zdają się pochodzić od znanych nam osób.

- Nie instalować aplikacji niewiadomego pochodzenia.

- Nie podawać numeru podstawowej karty kredytowej w serwisach internetowych. Jeśli nie ma innej możliwości płatności, wyrobić sobie dodatkową kartę do płatności w sieci i trzymać na niej niewielką kwotę.

czytaj także

- Nie wierzyć w telefony i maile od banku, które wymagają podania naszego hasła, numeru karty kredytowej lub zainstalowania jakiejś aplikacji na smartfonie czy komputerze – żaden bank nigdy o to nie prosi.

- Przed zalogowaniem się do serwisu (banku, poczty elektronicznej, społecznościowego) sprawdzić, czy nazwa domeny jest zgodna z nazwą tego serwisu, a w pasku adresu pojawia się kłódka i „https://”.

- Najlepiej nie korzystać z publicznych sieci Wi-Fi; jeśli już trzeba – nie dokonywać w takiej sieci transakcji finansowych i nie logować się na nowe konta.

- Oszczędnie udostępniać informacje o sobie w internecie – zwykłe zdjęcie z wakacji wrzucone na publiczne konto w sieci społecznościowej to informacja dla złodzieja, że nie ma nas w domu i może do nas wpaść w gościnę bez ryzyka natknięcia się na domowników.

- Posiadać kopię zapasową wszystkich istotnych dla nas danych.

- Regularnie poszerzać własną wiedzę na temat bezpieczeństwa.